Was braucht es, um Cybersicherheit sicherer zu machen und auszubauen?

Alle reden immer über Cybersicherheit und darüber, wie wichtig es ist, hier gut aufgestellt zu sein. Es heißt, Cyberattacken nehmen zu und die Angreifer werden immer cleverer. Cybersecurity muss sich anpassen. Aber wie macht man Cybersicherheit noch sicherer? Der Ausbau von Cybersecurity beinhaltet kontinuierliche Analysen, das Erstellen von Plänen und die Kommunikation mit allen Mitarbeitern. Hier sind einige Punkte, die dazu beitragen, Cybersicherheit noch besser zu gestalten: 1. Er

Cyberattacken erkennen: Diese Anzeichen deuten auf einen Angriff hin

Über die Arten und den Schutz vor Cyberangriffen wird viel geredet. Doch was, wenn es für eine Vorbeugung bereits zu spät ist? Was, wenn ein Angriff bereits stattgefunden hat? Und woher weiß man das überhaupt? Ob ein System oder Netzwerk kompromittiert oder ein Identitätsdiebstahl stattgefunden hat, ist tatsächlich nicht immer sofort erkennbar. Erfahrenen Hackern gelingt es, einen Systemeinbruch eine Weile geheim zu halten. So nutzen sie ihr Opfer möglichst lange aus. Zudem können Cyberkrimin

Das Lexikon der Cybersicherheits-Begriffe

Access Control: -> Siehe Zugangskontrolle. Advanced Persistent Threat (APT) Ein ATP liegt vor, wenn ein gut ausgebildeter und oftmals staatlich gesteuerter IT-Angreifer über einen längeren Zeitraum hinweg sehr gezielt ein Netzwerk angreift. Das dient meist dem Zweck der Spionage oder Sabotage. Angriffsvektor Der Angriffsvektor beschreibt das Vorgehen eines Hackers, mit dem er sich Zugriff auf ein Computersystem verschafft. Die Kombination mehrerer Angriffsvektoren ist nicht selten. An

Sicherheitslücken bei LastPass kosten Millionen: Warum Passwortmanager nicht ausreichend Sicherheit bieten.

Passwortmanager sind ein beliebtes Werkzeug zur Verwaltung und Sicherung von Passwörtern. Kein Wunder, bieten sie doch vor allem in Sachen Bequemlichkeit einige Vorteile: Der Passwortmanager speichert alle Ihre Passwörter und fügt sie bei Login-Abfragen automatisch ein. Passwortgeneratoren erstellen für Sie zufällige komplizierte Passwörter. Somit erhöhen Sie Ihre Kennwort-Sicherheit, ohne dass Sie sich eines dieser Passwörter merken müssen – mit einem Passwortmanager gilt es nur noch, sich ein

Warum regelmäßige Updates und Backups so wichtig sind

Update und Backup – Zwei Worte, die einem bei technischen Geräten immer wieder unterkommen. Und die dennoch viel zu sehr vernachlässigt werden. Sie sind essenziell für eine gute Cybersecurity. Aber sie werden vom Nutzer oft als nervig, störend und aufwendig beiseitegeschoben. Schon wieder steht ein Update an? Wir haben doch gerade erst eines gemacht... Ein Update ist eine aktualisierte und oftmals verbesserte Version einer Software, Datei oder Ähnlichem. Ein Backup ist eine Sicherheitskopi

Insider-Bedrohung und der richtige Schutz bei Remote-Arbeit

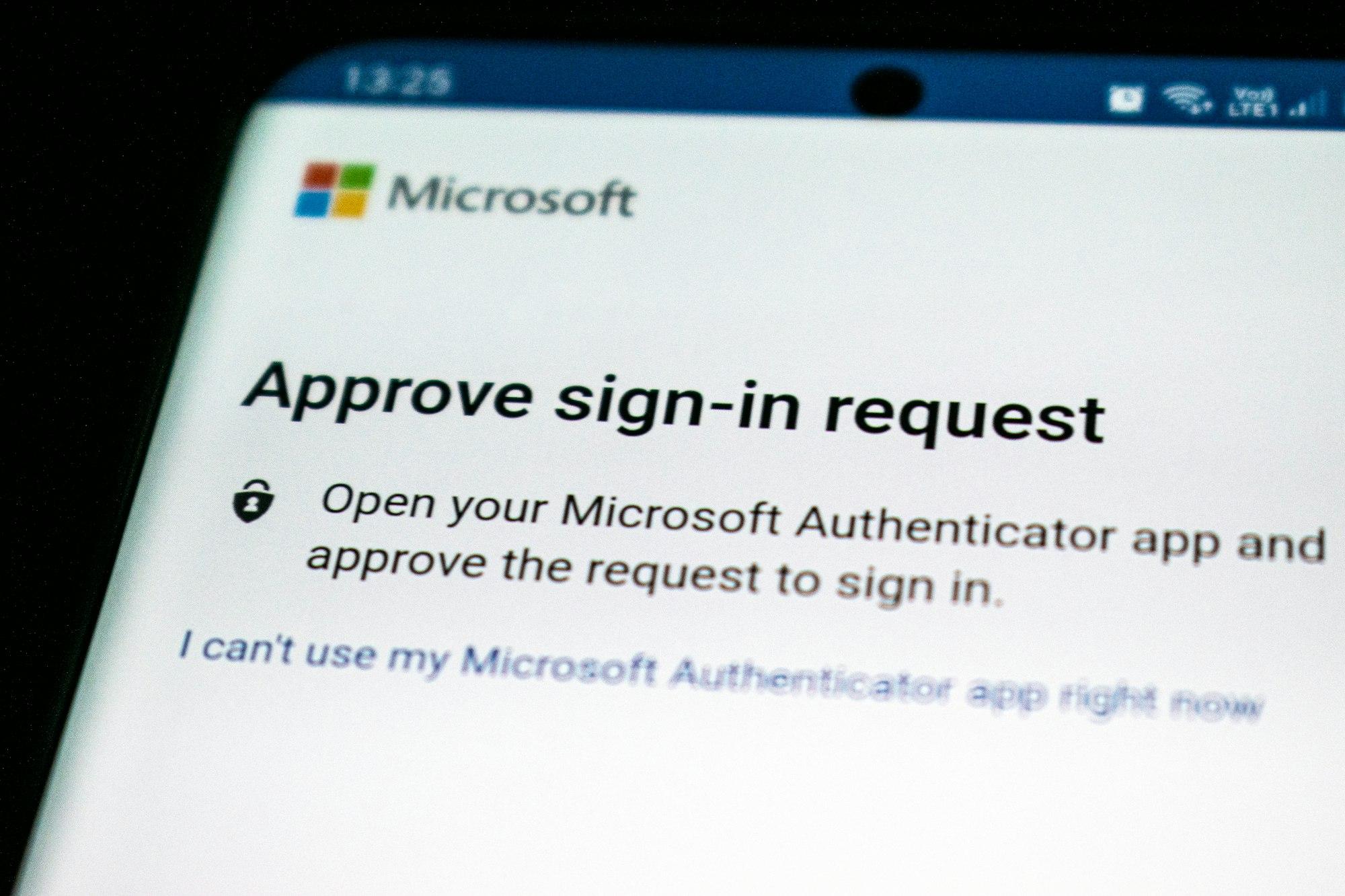

In der digitalen Welt von heute ist die Sicherheit von Anmelde-Konten von entscheidender Bedeutung. Es ist keine Seltenheit, dass mehrere Benutzer dieselben Anmeldeinformationen für einen gemeinsamen Account verwenden. Die etablierten Arten der Authentifizierung wie Zwei-Faktor-Authentifizierung (2FA) bzw. Multi-Faktor-Authentifizierung (MFA) können nicht ausreichend zum Schutz beitragen. Das Teilen von Benutzer-Accounts sowie die Lücken im Schutzsystem von MFA-Methoden bergen erhebliche Risike

Warum ist kontinuierliche Sicherheit so wichtig für den Datenschutz?

Sichere Logins und Authentifizierungsmethoden sind mit das Wichtigste in der digitalen Welt. Unser verhaltensbasiertes Programm INVISID hebt Cybersecurity auf ein neues Level und ist dabei so simpel wie keine andere Methode. Auf Basis des Tippverhaltens und der Mausbewegungen erstellt das Programm für jeden Nutzer ein individuelles Muster. Anhand von diesem wird er kontinuierlich verifiziert. Jede Eingabe in den Computer löst ihren eigenen Sicherheitscheck aus. Das alles geschieht im Hintergrund

Entwicklung eines Krisen- und Notfallplans: Was gehört dazu?

„Die Frage ist nicht ob, sondern wann.“ Wer die Gefahr von Cyberangriffen leichtfertig abtut, zieht am Ende den Kürzeren. Jedes Unternehmen, unabhängig von der Größe, stellt ein potenzielles Ziel dar. Ein fundierter Krisen- beziehungsweise Notfallplan gehört daher unweigerlich zu einer guten Cybersecurity hinzu. Doch was gehört dort genau rein? Zunächst einmal ist ein Notfallplan kein starres Konstrukt. Vielmehr muss er regelmäßig überarbeitet und angepasst werden. Jeder Mitarbeiter muss ü

Herausforderungen im Home Office und wie INVISID diese löst

Spätestens seit der Coronapandemie ist das Home Office aus dem Arbeitsalltag nicht mehr wegzudenken. Immer mehr Firmen bieten zumindest ein hybrides Arbeitsmodell an. Und dieses wird von den Mitarbeitern positiv aufgenommen. Denn das Home Office bietet viele Vorteile. Doch das Arbeiten von zu Hause hat auch seine Schattenseiten. In Sachen IT-Sicherheit und Datenschutz steht das Home Office vor einigen Herausforderungen. Sicherheitslücken daheim Ist die Person vor dem Bildschirm auch wirkli

Ist das, was wir sehen, die Wahrheit oder nur das, was wir sehen wollen? – Ein Ausflug in die Psychologie

Rechtschreibfehler, merkwürdige Zeichen, unseriöse Webseiten- oder Absenderadressen, merkwürdige Anfragen. Es gibt zahlreiche Anzeichen für einen Cyberangriffsversuch. Wer würde darauf reinfallen? – Ich sicher nicht. Das haben Sie sicher schon einmal gedacht. Denn Sie sind schließlich nicht so leichtgläubig und überhaupt intelligent genug, um auf keinen schädlichen Link oder dergleichen zu klicken. Wir wissen alle, dass wir das niemals tun dürfen. Sie sind nicht der Einzige, der so denkt.

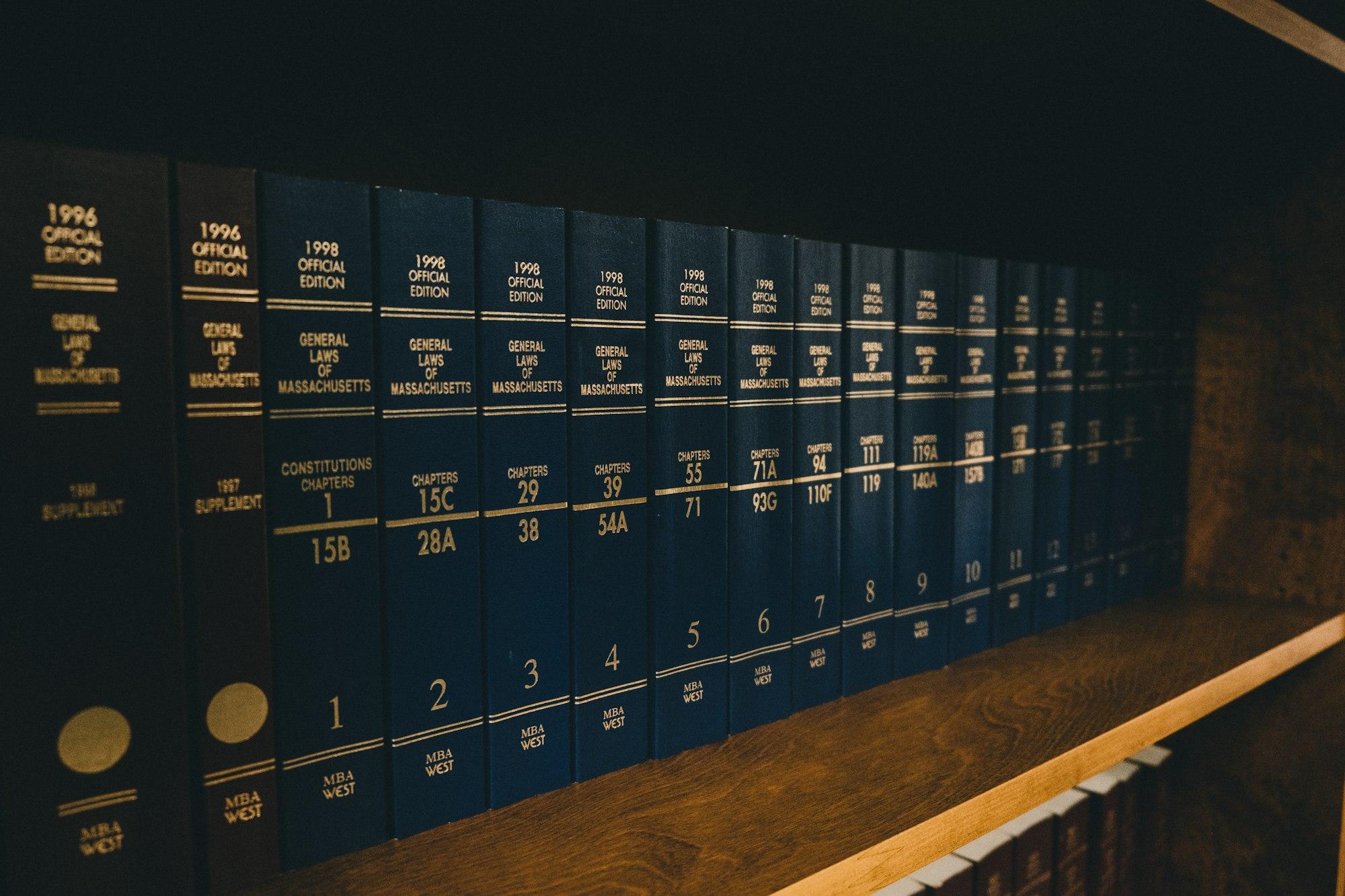

Rechtliche Standards zur IT-Sicherheit in Deutschland und der EU

Die NIS-Richtlinie in der Europäischen Union Das Thema Cybersecurity betrifft jeden. Und sich hier auszukennen sowie gut aufgestellt zu sein, ist nicht nur von Vorteil; es ist gesetzlich vorgeschrieben. Auf EU-Ebene gilt die Richtlinie zur Netzwerk- und Informationssicherheit (NIS-Richtlinie). Sie bezeichnet einen EU-weiten Standard mit dem Ziel, nationale Cybersicherheitskapazitäten auf- bzw. auszubauen. Die definierten Maßnahmen sollen ein hohes gemeinsames Sicherheitsniveau von Netz- und

Was sind Daten und welche Daten gibt es? – Eine Übersicht

In Zusammenhang mit Cybersicherheit ist immer wieder die Rede von Daten – Datendiebstahl, Datenmissbrauch, Datenfluss, Datenabgriff. Doch was sind denn überhaupt diese Daten? Was fällt unter diesen Begriff, welche Formen gibt es und was macht sie so wertvoll? So banal und selbstverständlich zu beantworten diese Frage vielleicht klingt, ist es doch sinnvoll, sich mit diesem grundlegendsten Konzept der IT-Welt wenigstens einmal intensiv zu befassen. Denn nur wer versteht, welche Daten wo eine Roll

„Ich möchte nicht, dass mein Computer mich kennt...“ Doch so gut kennt er Dich bereits:

Verhaltensbasierte IT-Sicherheit soll die Lösung für digitale Sicherheitsprobleme sein? Interessant klingt es schon. Aber ein Programm, das uns anhand unseres Tippverhaltens und darüber, wie wir die Maus bewegen, identifiziert? Das uns erkennt, sobald wir vor dem Bildschirm sitzen und nur einen Handgriff tun? Das ist doch etwas zu viel des Guten. Wer will schon, dass der Computer einen fast besser kennt, als man selbst es tut. Am besten teilen wir unsere Meinung dazu gleich allen vermeintlich

Warum die etablierten Arten der Authentifizierung versagen

Wie die medialen Berichterstattungen eindeutig zeigen: Cyberangriffe nehmen stetig zu. Bereits 2021 verdeutlichte der Vorfall bei der Colonial Pipeline, eine der wichtigsten Pipelines der USA, das Ausmaß und die Folgen von Cyberangriffen auf unser tägliches Leben. Das Unternehmen mit Sitz in Georgia ist Opfer eines Hackerangriffs mit Erpressungssoftware, sogenannter Ransomware, geworden. Als Konsequenz des Angriffs sah sich das Unternehmen gezwungen, einige seiner Systeme vom Netz zu nehmen,

Was passiert nach einem Cyberangriff? Der richtige Umgang mit Cyber-Notfällen

Cyberangriffe gehören zum Alltag der digitalisierten Welt dazu. Daher wird das Thema Cybersicherheit viel diskutiert und befindet sich in der ständigen Weiterentwicklung. Doch zu einer umfassenden Cybersecurity gehört nicht nur die Prävention. Wir müssen auf einen tatsächlichen Angriff vorbereitet sein. Wir müssen die reale Möglichkeit, Opfer einer Cyberattacke zu werden, annehmen und uns auf den potenziellen Fall vorbereiten. Wir müssen wissen, wie wir im Falle einer Cyberattacke handeln.

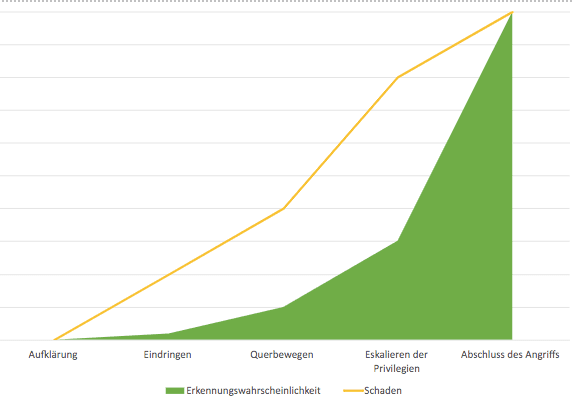

Wie läuft ein Cyberangriff ab?

Wenn wir von Cyberangriffen hören, sind diese bereits geschehen. Gezielte Angriffe sind das Resultat von meist wochen- oder gar monatelanger Planung und Recherche. Und auch die Attacke selbst vollzieht sich nicht innerhalb weniger Minuten. Cyberangreifer können sich über einen langen Zeitraum hinweg in einem System aufhalten, ohne dass sie entdeckt werden. Tatsächlich liegt die durchschnittliche Erkennungszeit laufender Angriffe bei 200 Tagen. Und manchmal ist der langwierige Angriff schon vorbe

Das Zero-Trust-Modell – Neue Sicherheitslösungen für die Cybersicherheit

Zero Trust, oder zu Deutsch: "Null Vertrauen". Dieses Konzept gewinnt an Bedeutung, da Unternehmen seit der Pandemie vor neuen Herausforderungen stehen, was Remote-Arbeit und Cybersicherheit betrifft. (->Mehr zu den Herausforderungen im Home Office und wie InvisID diese löst) Seit COVID-19 mussten sich die Firmen praktisch über Nacht an das Zuhausebleiben anpassen, indem sie von weitgehend persönlichen Büroräumen zu hybriden Umgebungen übergingen und in einigen Fällen die Art und Weise, wie si

Jahresrückblick 2023: Weltweit durchschnittlich 40 erfolgreiche schwerwiegende Cyberangriffe pro Woche – Dunkelziffer deutlich höher

Die Digitalisierung schreitet ungebremst voran. KI und maschinelles Lernen werden immer raffinierter. Nicht zuletzt aufgrund der Coronapandemie kam es zum weltweiten Ausbau der digitalen Mobilität und Vernetzung. Und ohne Zweifel machen Computer und Internet vieles leichter. Doch nicht nur Nutzer profitieren von der zunehmenden Digitalisierung, sondern ebenso Cyber-Kriminelle. Zum einen bietet sich ihnen eine viel größere Angriffsfläche - so gut wie jedes Unternehmen und jede Instanz verfügt