Wenn wir von Cyberangriffen hören, sind diese bereits geschehen. Gezielte Angriffe sind das Resultat von meist wochen- oder gar monatelanger Planung und Recherche. Und auch die Attacke selbst vollzieht sich nicht innerhalb weniger Minuten. Cyberangreifer können sich über einen langen Zeitraum hinweg in einem System aufhalten, ohne dass sie entdeckt werden. Tatsächlich liegt die durchschnittliche Erkennungszeit laufender Angriffe bei 200 Tagen. Und manchmal ist der langwierige Angriff schon vorbei, wenn Nutzer erkennen, dass sie zum erfolgreichen Ziel geworden sind – die Daten sind weg oder verschlüsselt, die Identität gestohlen und missbraucht.

Gerade in diesem Moment könnte sich ein Cyberkrimineller in deinem System befinden. Unsichtbar spielt er Mäuschen. Er belauscht deinen Datenverkehr und bedient sich an den besonders leckeren Informationen.

Die fünf Phasen eines Cyberangriffs

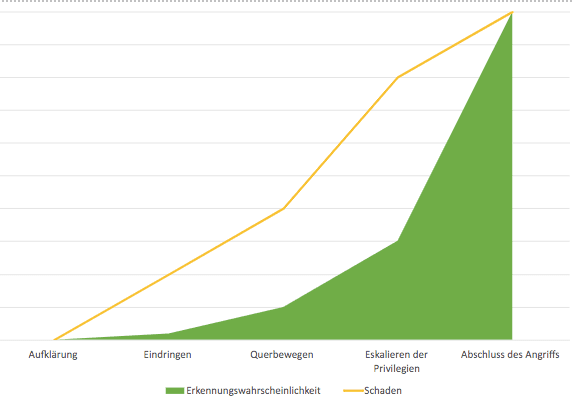

Grob lässt sich ein Cyberangriff in fünf Phasen einteilen. Mindestens die ersten vier davon spielen sich vor einer Erkennung ab. Nicht selten ist selbst die fünfte Phase des Angriffs bereits vor der Erkennung abgeschlossen.

Phase 1: Aufklären

Am Anfang jeder Attacke steht die Auswahl potenzieller Ziele. Stehen diese fest, geht es daran, Informationen über die Zielunternehmen zu sammeln. Dabei nutzen Angreifer vor allem die Unternehmenswebsite und Social Media wie LinkedIn. Hier erfahren die Kriminellen viel über die Firmenstruktur sowie über Mitarbeiter und deren Positionen. Auch spezifischere Informationen wie die Teilnahme an Veranstaltungen oder die Einstellung neuer Kollegen lässt sich hier finden.

Als nächstes werden Informationen zu den genutzten Sicherheitssystemen und verfügbaren Zugängen gesammelt. Häufig werden Lieferwege kartografiert und Gebäudepläne erstellt. Manche Cyberangreifer besuchen sogar den Firmensitz oder nehmen an Firmenveranstaltungen teil, um sich einen Überblick zu verschaffen.

Abhängig von der Waffe, für die sich die Angreifer entschieden haben, kann die Vorbereitungsphase etwas anders aussehen. Für Social-Engineering-Angriffe setzen Täter zum Beispiel eine gefälschte Firma auf, kreieren Fake-Profile und registrieren Domains. All diese Prozesse können einige Monate in Anspruch nehmen.

Sind die Vorbereitungen abgeschlossen, kann es in Phase 2 übergehen.

Phase 2: Eindringen und Präsenz

In der zweiten Phase setzen die Angreifer einen Fuß in die Tür des Unternehmens. Sie versuchen einzudringen und sich festzusetzen. Ziel ist meist ein langfristiger Remote Access in die Umgebung des Unternehmens.

Wie den Cyberkriminellen der Zugang gelingt, ist unterschiedlich und hängt von deren gewählten Cyberwaffen ab. Möglicherweise haben sie durch Spear-Phishing Zugangsberechtigungen erhalten und somit valide Zugangsdaten genutzt, um in die Unternehmensinfrastruktur einzubrechen. Diese infiltrieren sie dann mit Cyber-Angriffstools, die nur sehr schwer zu erkennen sind und in vielen Fällen unerkannt bleiben.

Phase 3: Querbewegen

Haben die Angreifer eine Verbindung zum internen Netzwerk hergestellt, geht es in der nächsten Phase darum, die Präsenz zu festigen und sich zugleich auszubreiten. Möglichst viele Benutzerkonten und Systeme, welche die Zieldaten beinhalten, sollen kompromittiert werden.

Die Eindringlinge durchsuchen File Server nach Passwortdateien und anderen sensiblen Daten. Sie kartografieren das gesamte Netzwerk und identifizieren so die Zielumgebung. Oftmals ahmen die Täter dabei einen autorisierten Nutzer nach.

Phase 4: Eskalieren der Privilegien

In dieser vierten Phase besitzen die Angreifer die Kontrolle über Zugangskanäle bzw. Zugangsberechtigungen. Beides haben sie in der vorherigen Phase zusammengetragen. Sie verschaffen sich damit schließlich Zugriff auf die Zieldaten und kompromittieren Dokumentenmanagementsysteme, E-Mail-Server, Kundendaten etc.

Phase 5: Abschluss der Mission / Tag 0

Nun haben die Angreifer die finale Phase ihrer Mission erreicht. Sie extrahieren Kundendaten, korrumpieren kritische Systeme, verschlüsseln Dokumente und unterbrechen operative Aspekte des Unternehmens. Sie nutzen gestohlene Daten, um sich finanziell zu bereichern oder das Unternehmen bzw. einzelne Mitarbeiter zu erpressen. Sie verkaufen Datendiebesgut im Darknet oder veröffentlichen es vielleicht. Das primäre Ziel wird nun erreicht. Wollen sich die Angreifer aus dem System auch wieder unbemerkt zurückziehen, zerstören sie ihre Spuren. So ist es möglich, dass Unternehmen von einem Angriff erst viel später etwas mitbekommen, wenn dieser schon längst abgeschlossen ist. Alternativ treten die Angreifer in Phase 5 mit ihren ausgewählten Opfern in Kontakt, etwa weil sie Lösegeld fordern.

Das Schutzbedürfnis steigt kontinuierlich – Cybersecurity als Prozess

Die Komplexität der Angriffe zeigt, dass Cybersicherheit keine einmalige Aufgabe ist. Vielmehr ist sie ein kontinuierlicher Prozess. Die Herausforderung ist, Cybersicherheit stets zu verbessern. Genau dafür ist es wichtig, Risiken und Gefahrenlandschaften zu kennen sowie zu verstehen. Ebenso müssen Täter, deren Motive bzw. Motivation und der Ablauf von Cyberattacken gekannt und verstanden werden. Nur so können Firmen ihre Sicherheitsmechanismen entsprechend anpassen. Genauso gehört aber auch ein strukturierter Notfallplan zur Cybersicherheit dazu. Kommt es doch einmal zu einem erfolgreichen Angriff, sollten alle Mitarbeiter wissen, was sie zu tun haben, wer zu informieren ist und wie mit den infizierten Geräten umzugehen ist.

Sicherheitsmaßnahmen müssen bereits vor Phase 5 greifen. Bestenfalls stoppen sie Angreifer noch vor Phase 2, bevor es ihnen gelingt, ins fremde System einzubrechen. Spätestens zwischen Phase 2 und Phase 4, in denen sich die Täter im Netzwerk bewegen, ist es erstrebenswert, den Angriff zu erkennen und zu unterbrechen. Cyberkriminalität kann hohe finanzielle Verluste, Arbeitsrückstand und Rufschädigung verursachen. Nicht jedes Unternehmen erholt sich davon.

Workshops by DeepSign und verhaltensbasierte Sicherheit mit INVISID

Wir von DeepSign bieten eine Lösung, die sowohl eine optimale Cybersecurity als auch ein Risikobewusstsein und -management angeht.

Mit INVISID bieten wir ein verhaltensbasiertes Sicherheitsprogramm. Dieses basiert auf biometrischen Merkmalen zur Authentifizierung. So analysiert das Programm das Tipp- und Mausbewegungsverhalten und somit die Nutzung des Computers. Daraus wird ein individuelles Muster, eine Art digitaler Fingerabdruck kreiert, über den Personen identifiziert werden können. Während der gesamten PC-Sitzung löst jede Handlung im Hintergrund ihren eigenen Sicherheitscheck aus. So wird kontinuierlich überprüft, ob es sich beim Nutzer wirklich um die Person handelt, die sie vorgibt zu sein. Bei Unregelmäßigkeiten alarmiert das System sofort. Der rechtmäßige Nutzer erhält eine Benachrichtigung und kann zum Beispiel mit der Sperrung sämtlicher laufender Sitzungen reagieren. Diese Prozesse lassen sich bei Bedarf auch automatisieren.

In unseren Workshops erhalten Mitarbeiter mit und ohne Erfahrung in der Cybersecurity die nötige Sensibilisierung und Weiterbildung. In Theorie und praktischen Übungen werden Problematiken und Lösungsansätze erarbeitet. Du lernst, den Wert von Daten und deren Verluste richtig zu messen und dein Sicherheitsbewusstsein mit moderner Technologie zu verbinden. Das damit einhergehende Networking-Element erlaubt unter Kollegen themenbezogenen Austausch und Zusammenarbeit i.S. Informationssicherheit – eine Möglichkeit, die im Berufsalltag selten gegeben ist.

Weitere Informationen finden Sie auf unserer Website sowie in unseren Beiträgen zu INVISID und Compliance. Außerdem können Sie uns jederzeit persönlich kontaktieren.